Integrera med Microsoft Azure AD

Genom att koppla ihop ert Microsoft Azure AD till Evercate kan ni använda ert AD för att synka användare samt tillåta Single Sign On (SSO).

När ni har skapat en anslutning kan ni välja om ni vill aktivera provisioning, single sign on eller båda.

Obs: Om ni använder en anpassad domän för ert Evercate-licens (t.ex. training.your-domain.com istället för your-domain.evercate.com), måste du skicka ett e-postmeddelande till support@evercate.com så att vi kan godkänna domänen innan du fortsätter med den här guiden.

Skapa anslutningen

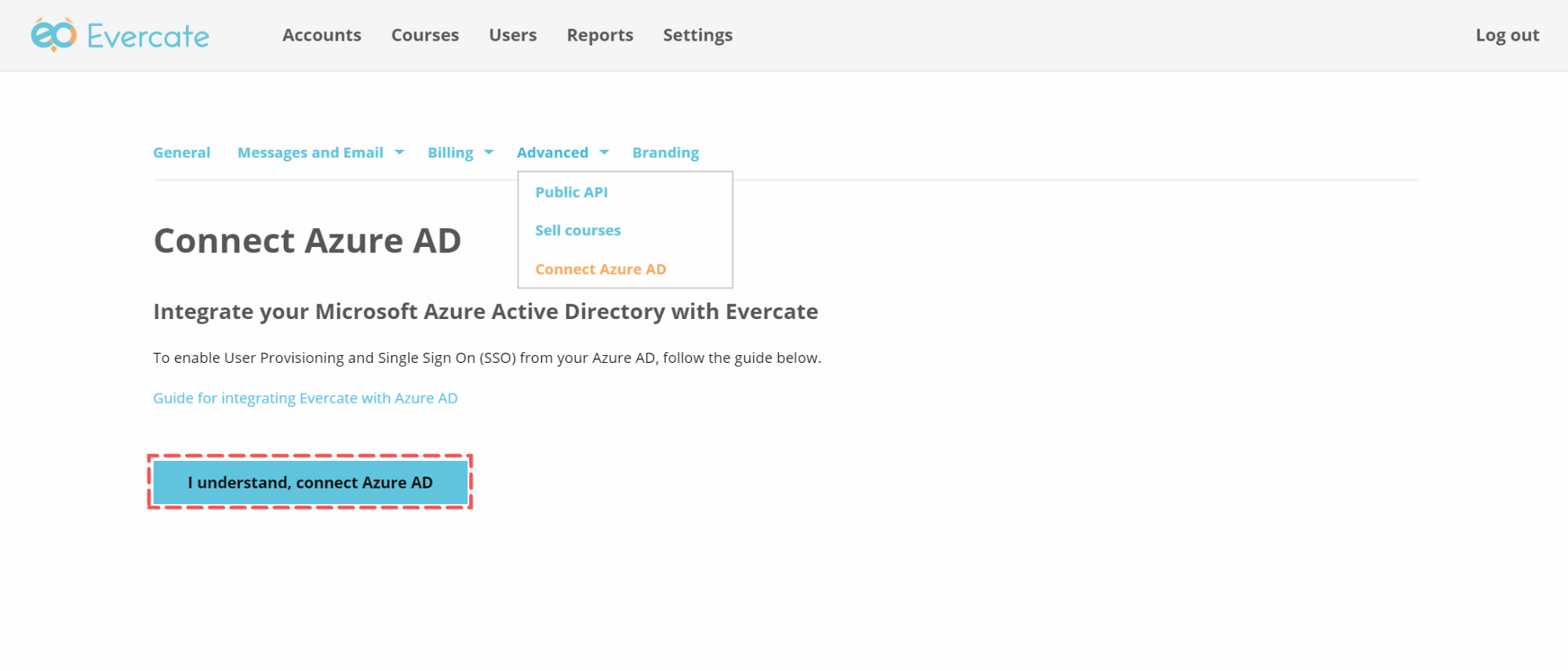

Logga in på Evercate som administratör och klicka på Inställningar i toppmenyn.

Under Inställningar, gå till Avancerat -> Anslut Azure AD

Klicka på knappen "Jag förstår, anslut Azure AD" för att starta processen.

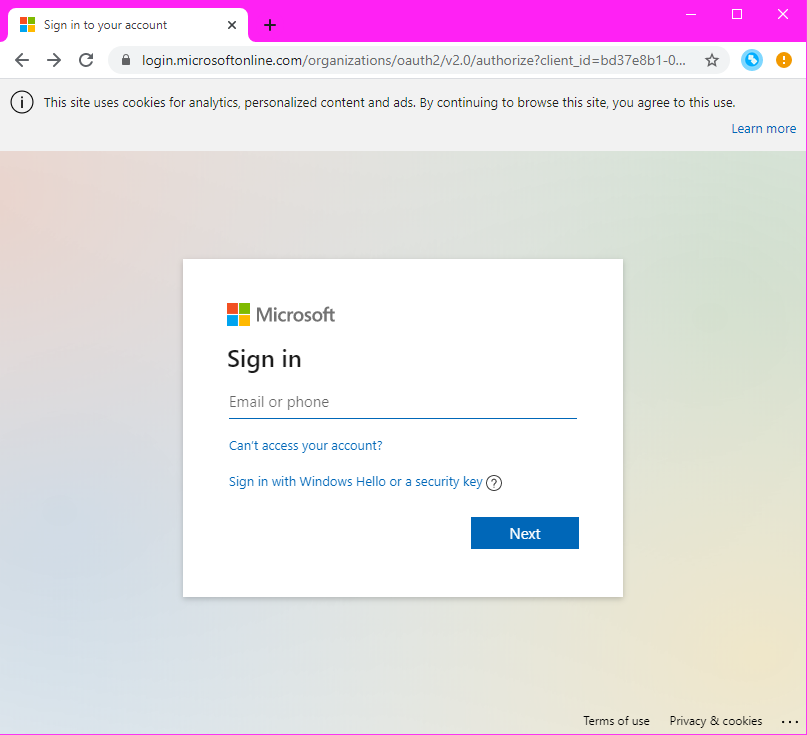

Godkänn ansökan med en AD-administratör

Nu kommer du till Microsofts Logga in-sida där du behöver logga in som administratör för ert AD.

Microsoft-användaren du loggar in med måste:

- Var administratör med behörighet till "Enterprise Applications"

- Var en AD-användare och inte ett personligt konto

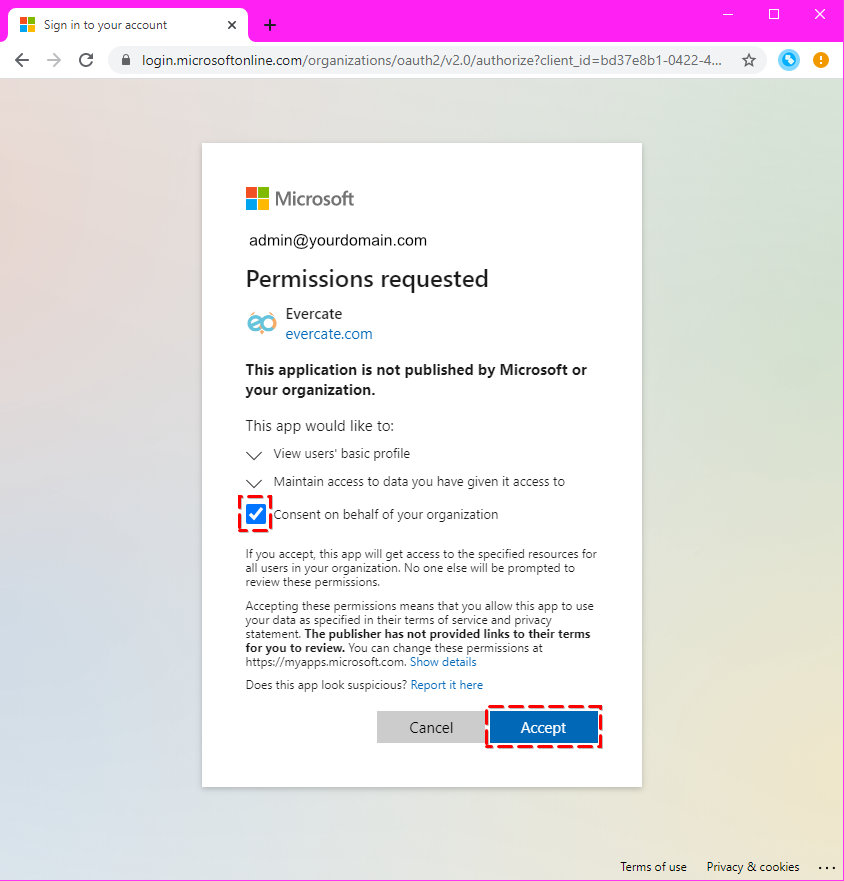

När du har loggat in med ditt Microsoft-konto får du en dialogruta som ber om behörigheter för Evercate.

Markera "Consent on behalf of your organization" innan du klickar på Accept.

Obs: Om du missade att kryssa i kryssrutan för samtycke, kommer alla användare att få en liknande dialogruta vid sin första inloggning. Se nedan under avsnittet "Konfigurera applikationen i Azure för SSO" om hur man ger sitt samtycke för din organisation efter att anslutningen har gjorts.

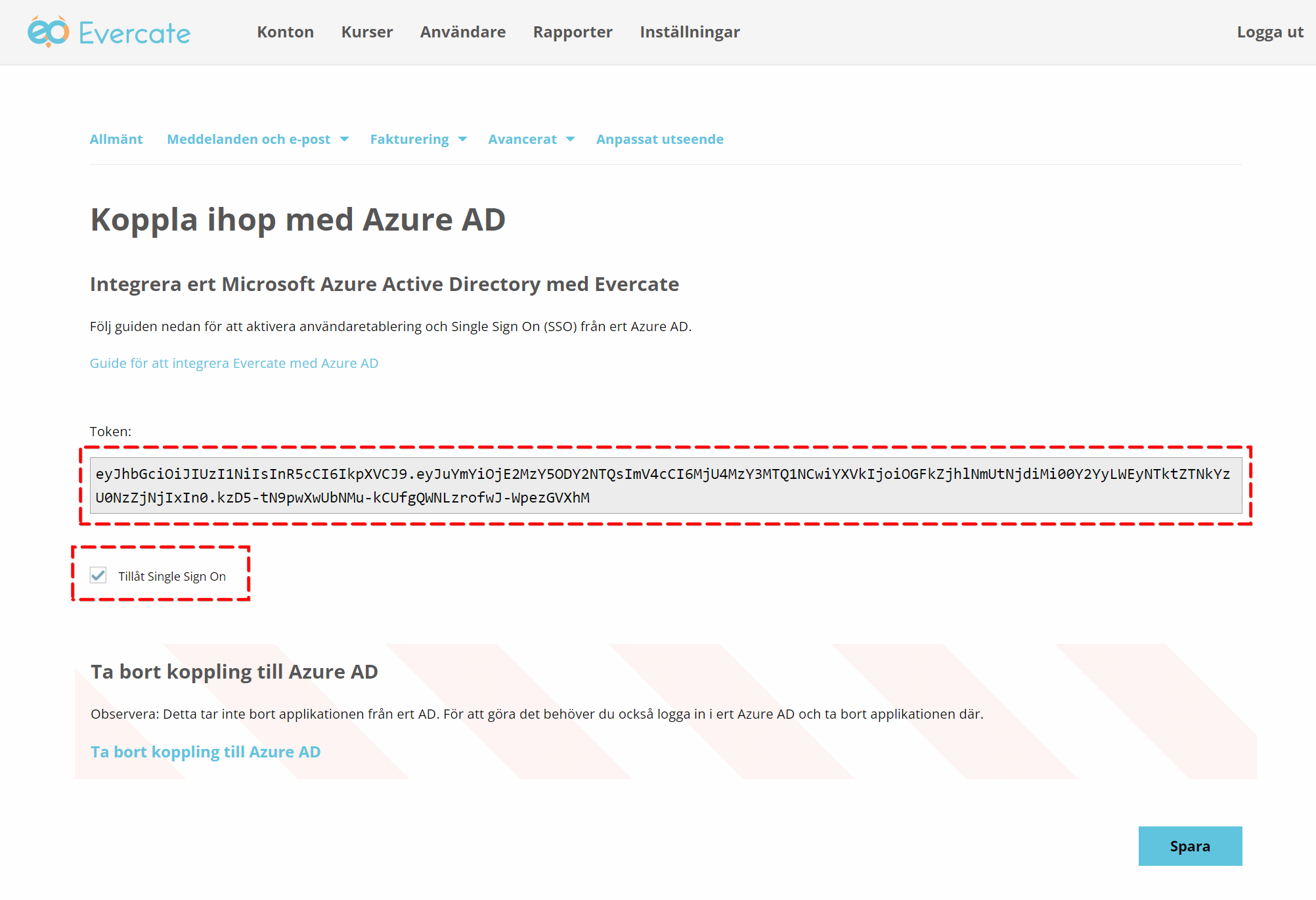

Konfigurera AD-alternativ i Evercate

När du väl har konfigurerat anslutningen till Azure AD kan du konfigurera vilka AD-funktioner du vill aktivera i Evercate.

Under Inställningar -> Avancerat -> Anslut Azure AD ser du den token du behöver för att aktivera provisioning (aktiverad från azure ad) och kan kryssa i rutan för att tillåta single sign on för ditt Evercate-konto.

Obs: För att single sign on ska fungera måste varje användare som loggar in via single sign on ha en motsvarande användare upplagd i Evercate. Detta kan göras genom någon av följande metoder:

- Aktivera provisioning från AD

- Lägg till användare manuellt en efter en

- Importera användare

- Skapa användare genom vårt API

Konfigurera applikationen i Azure för SSO

Ange samtycke i Azure Portal

Obs! Du behöver endast göra detta om du inte har gett ditt samtycke för hela organisationen när du konfigurerade Azure AD-anslutningen

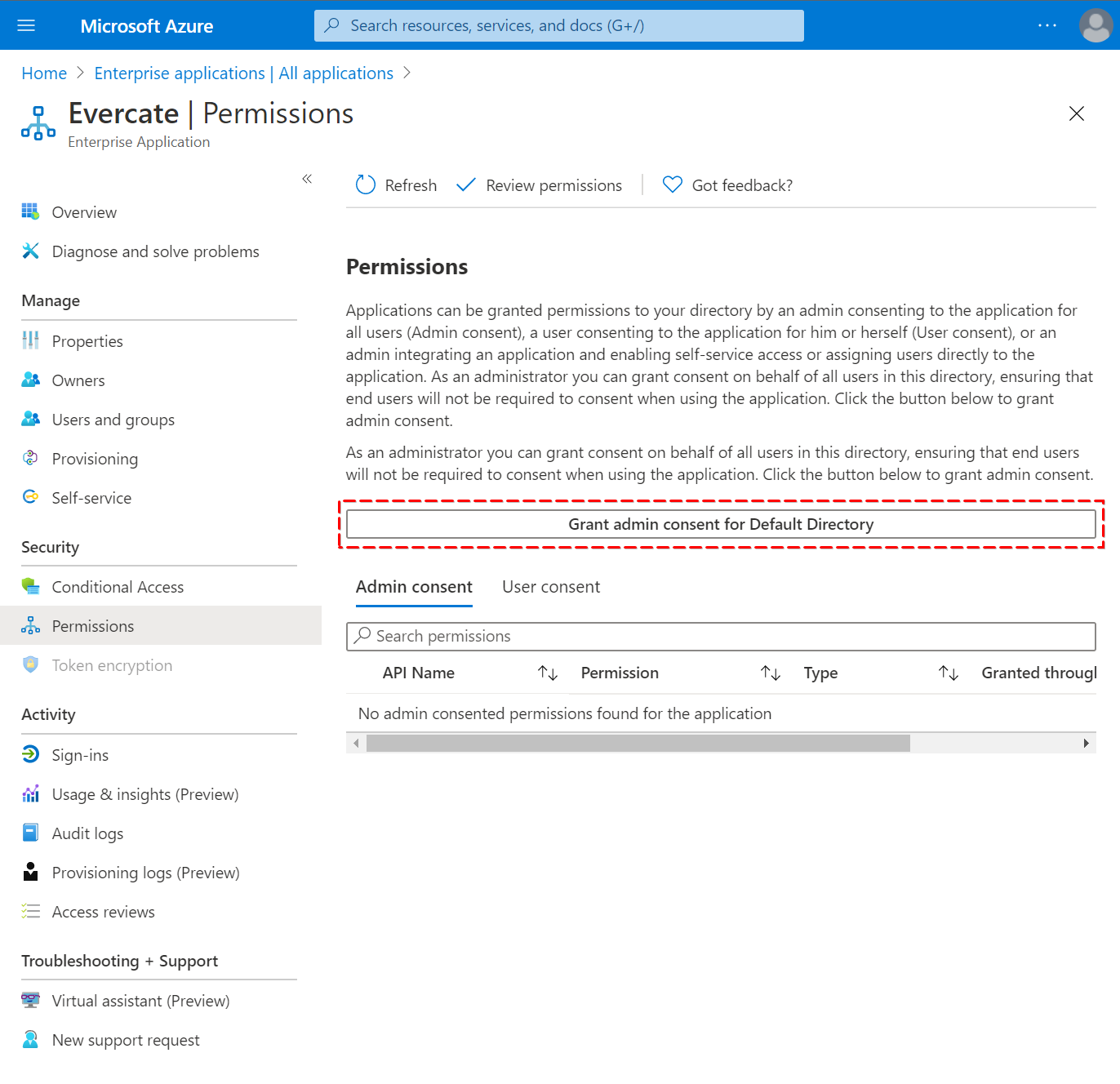

Om du missade att markera rutan "Consent on behalf of organization" när du konfigurerade anslutningen kan du åtgärda detta från Azure Portal. Gå till Enterprise Applications, klicka på Evercate och gå sedan till Permissions. Klicka på "Grant admin consent for Default Directory".

Kontrollera vem som har tillgång till Evercate

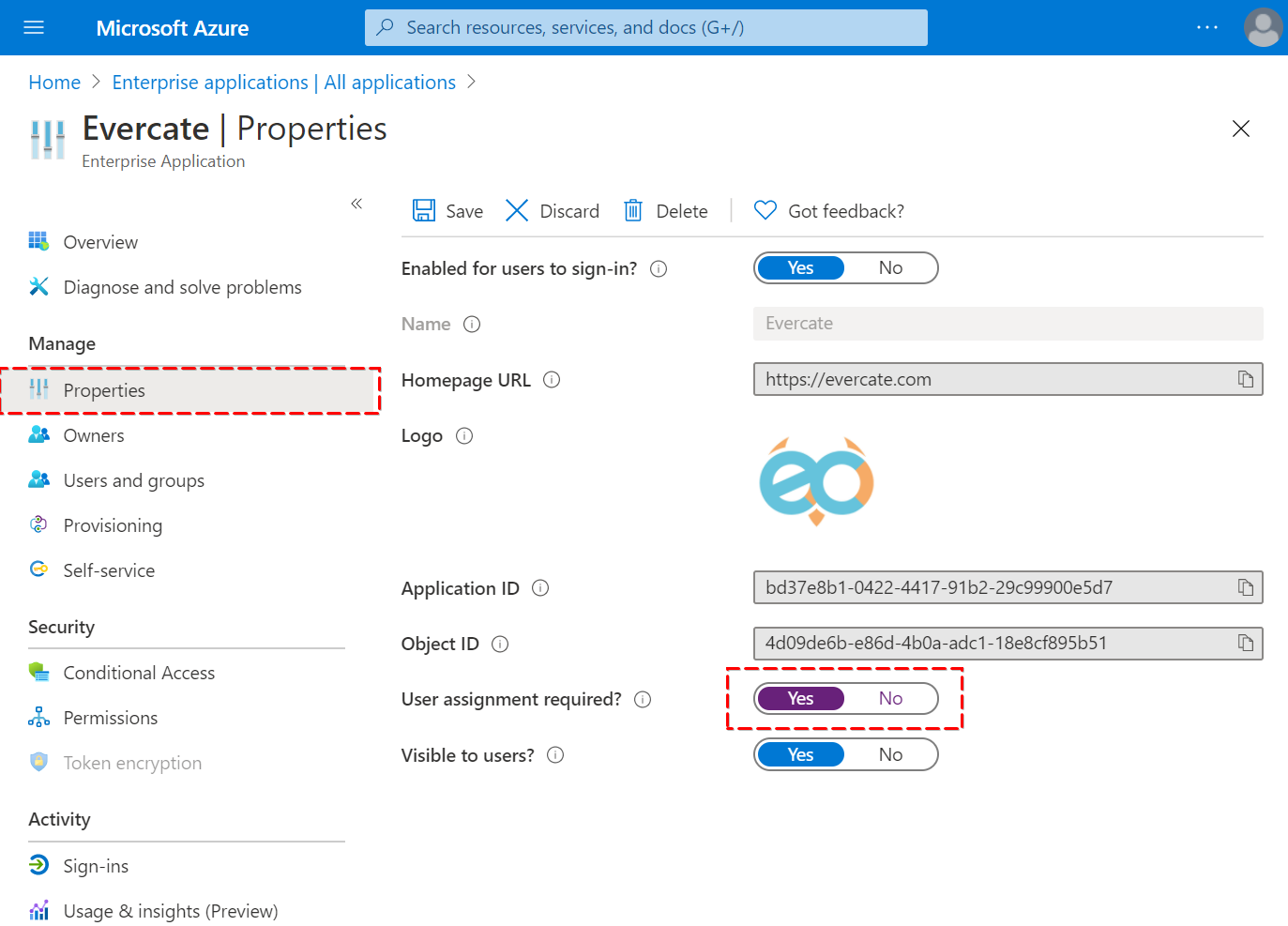

Vi rekommenderar även att du kräver användartilldelning under egenskaper. På så sätt kan du enkelt styra vem i din organisation som kan logga in i Evercate.

Du kan nu gå till Användare och grupper och lägga till alla användare och grupper som du vill ge åtkomst till applikationen.

Om du har aktiverat provisioning i Evercate kommer endast de användare som har fått åtkomst att etableras till Evercate.

Förutsatt att du har markerat "User assignment required" på egenskapssidan kan endast användare som lagts till i applikationen använda single sign on (SSO).

Konfigurera applikationen i Azure för provisioning

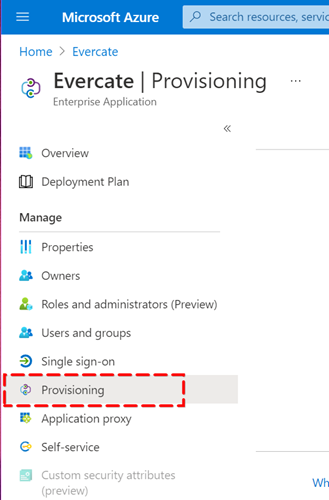

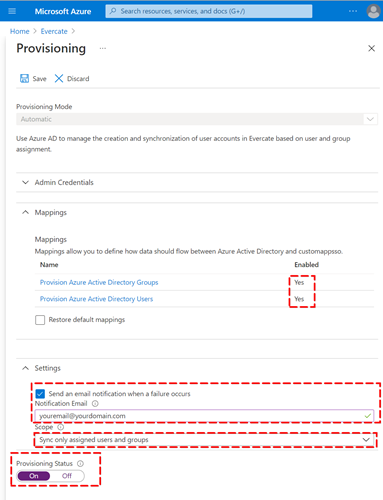

Gå till Enterprise Applications, klicka på Evercate och gå sedan till Provisioning.

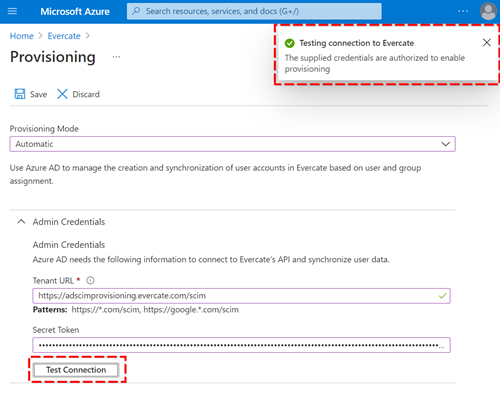

Ställ in Provisioning Mode till Automatic, ställ in Tenant URL till https://adscimprovisioning.evercate.com/scim och Secret Token är token från din inställningssida i Evercate (se tidigare i den här guiden).

Du kan nu trycka på Test Connection och se att du får ett lyckat svar.

Klicka på Spara för att gå vidare till att konfigurera inställningarna

- Se till att både Groups och Users är aktiverade (undvik att klicka på dem för att konfigurera fält, lämna standard).

- Det är en bra idé att ange ett e-postmeddelande till er IT-avdelning för att meddela om provisioning skulle misslyckas.

- Ställ in Scope för att endast synkronisera användare och grupp som tilldelats applikationen. Om Scope inte är synlig, gå tillbaka till Enterprise Applications, klicka på Evercate > Provisioning > Edit.

- Ställ in Provisioning Status till On

- Klicka på Spara för att spara inställningarna

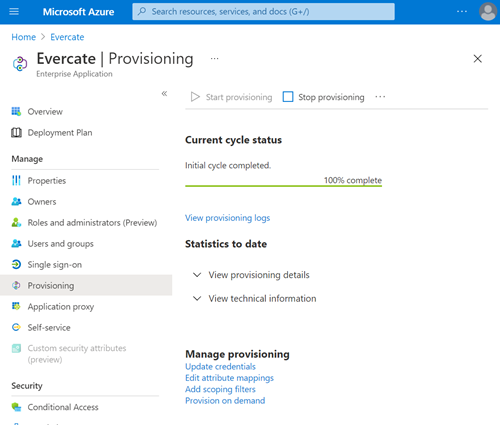

Efter några minuter bör den första cykeln ha körts och den ska se ut som följande bild. Om det inte gör det kan du klicka på Start provisioning.

Du har nu ställt in allt. Det sista steget är att lägga till de användare du vill ha i Evercate.

Gå till Users and Groups och klicka på Add user/group för att lägga till de användare och grupper du vill lägga till i Evercate. Azure AD kommer sedan att etablera dessa användare vid nästa synkronisering som vanligtvis sker inom en timme.

Obs! Group name läggs till som taggar för användare i Evercate. För att få alla grupper du är intresserad av att använda som taggar synkroniserade med Evercate, måste du lägga till varje sådan grupp separat. Även om alla dess användare redan har lagts till genom tidigare åtgärder. Detta beror på hur Azure AD har valt att göra användarinformation tillgänglig via SCIM.

Exempel: Adam och Claire är båda i grupperna "Headquarters" och "HR". Du vill ha båda dessa grupper satta som taggar för Adam och Claire i Evercate. Du lägger då först till gruppen "Headquarters" – vilket lägger till båda användarna till Evercate tillsammans med taggen "Headquarters". Sedan lägger du till gruppen "HR" – vilket uppdaterar båda användarna i Evercate till att även ha taggen "HR".

Obs: Om du lägger till en grupp kommer endast direktanvändare i gruppen att läggas till, inte användare som tillhör undergrupper.